Cybercrime – Die dunklen Seiten der Digitalisierung

Dezember 4, 2017

Aus dem Unterricht des CAS Disruptive Technologies zum Thema Cybercrime mit Dr. Serge Droz berichtet Teodoro Pizzino.

Ob privat oder im Unternehmen, immer mehr Arbeiten werden digital erledigt: praktisch und effizient. Unlängst haben aber auch Kriminelle die Vorteile der Vernetzung für sich entdeckt. Union Investment schätzt die Zahl der weltweiten Cyberangriffe derzeit auf 100 Millionen pro Jahr und die daraus entstehenden Kosten auf 500 Milliarden US-Dollar – Tendenz stark steigend. Es lohnt sich also für Unternehmen wie für Private dem Thema mehr Beachtung zu schenken.

Dr. Serge Droz gliederte seinen Vortrag in vier Teile:

Bedrohungslage Ι Neue Technologien Ι Risiken Ι Massnahmen

Moderne Tools und „Crime-as-a-Service“-Infrastrukturen ermöglichen es auch Kriminellen mit begrenztem technischen Wissen, auf globaler Ebene zu agieren. Geografische Distanzen und Grenzen spielen im Internet keine Rolle.

Der “Hacker” ist nicht einfach der Nerd, der Tag und Nacht mit Pizza und Cola vor seinem Computer sitzt und versucht, an Benutzerdaten anderer Leute zu gelangen oder Firmennetzwerke zu knacken. Generell unterscheidet man zwei unterschiedlich motivierte Hackergruppen:

Oftmals sind die Grenzen zwischen White und Black hats nicht einfach zu ziehen. Die Hacker agieren oftmals bezüglich Legalität in einer Grauzone. Mal von den legal handelnden White hats abgesehen, lassen sich grob drei Akteure unterscheiden:

![]() Vandalen: In erster Linie wollen sie Aufsehen erregen. Zum Beispiel statt Wände zu versprayen, verunstalten die Cyberaktivisten Webseiten oder legen diese mit DDoS-Attacken lahm.

Vandalen: In erster Linie wollen sie Aufsehen erregen. Zum Beispiel statt Wände zu versprayen, verunstalten die Cyberaktivisten Webseiten oder legen diese mit DDoS-Attacken lahm.

![]() Organisiertes Verbrechen: Im Vordergrund steht bei den kriminellen Aktivitäten die persönliche Bereicherung. Zum Beispiel Dimitry Fedotov, kassierte Schätzungen zufolge rund 1.8 Mio. Euro mit dem Vertrieb des selbst entwickelten Exploit-Kit Blackhole.

Organisiertes Verbrechen: Im Vordergrund steht bei den kriminellen Aktivitäten die persönliche Bereicherung. Zum Beispiel Dimitry Fedotov, kassierte Schätzungen zufolge rund 1.8 Mio. Euro mit dem Vertrieb des selbst entwickelten Exploit-Kit Blackhole.

![]() Staatliche Akteure: Militär- und Wirtschaftsspionage stehen im Vordergrund. Wobei die Aktivitäten in den letzten Jahren hauptsächlich auf die Wirtschaftsspionage ausgerichtet wurden, da diese wesentlich lukrativer ist. Im Visier – Wirtschaftsspionage in der Schweiz

Staatliche Akteure: Militär- und Wirtschaftsspionage stehen im Vordergrund. Wobei die Aktivitäten in den letzten Jahren hauptsächlich auf die Wirtschaftsspionage ausgerichtet wurden, da diese wesentlich lukrativer ist. Im Visier – Wirtschaftsspionage in der Schweiz

Einfach gesagt bringen sie Leute dazu, etwas zu tun was sie nicht sollten. Beispielsweise mithilfe von

Exploits sind Schadprogramme (Malware), die Sicherheitslücken in einer Software ausnutzen. Der Täter verteilt die Malware z.B. via infizierter E-Mails oder präparierter Webseiten. Das ahnungslose Opfer öffnet den infizierten E-Mail-Anhang oder ruft eine infizierte Webseite auf – und schon ist die Schadsoftware auf dessen Computer. Anschliessend kann der Täter auf den Computer des Opfers zugreifen und beispielsweise vertrauliche Informationen entwenden und diese missbrauchen oder weiterverkaufen.

Der Täter versucht an die Zugangsdaten (z.B. für E-Banking) seines Opfers heranzukommen. Zum Beispiel indem er im Namen der Bank eine E-Mail an das Opfer verschickt und es auffordert sich unter dem angegebenen Link einzuloggen. Der Linkt führt dann nicht auf die Seite der Bank, sondern auf eine speziell präparierte Seite. Gibt nun das Opfer die Sicherheitselemente ein, kann der Täter diese abfangen und dann missbrauchen.

Der Täter nutzt die Schwachstelle Mensch aus. Mit den unterschiedlichsten Tricks versucht er das Opfer dazu zu bringen, entgegen den Sicherheitsvorgaben zu handeln und sensible Informationen preiszugeben. Beispielsweise gibt sich der Täter als IT-Administrator aus und bittet einen Firmenangestellten, ihm rasch zu Testzwecken Zugang zu seinem Computer zu geben. Dies nutzt er dann aus und entwendet so z.B. vertrauliche Dokumente.

Bei einfachen Angriffen versuchen die Täter möglichst rasch in ein System einzudringen, den Schaden anzurichten und schnell wieder aus dem System zu verschwinden, bevor sie von der Netzwerküberwachung entdeckt werden. Wesentlich komplexer und aufwändiger sind ATP-Angriffe (Advanced Persistent Threat). Bei solchen Angriffen steht nicht das schnelle Anrichten eines Schadens im Vordergrund. Ziel ist es, dauerhaft Zugriff auf ein System zu erhalten (z.B. zwecks Wirtschafts- oder Staatspionage). Um möglichst nicht entdeckt zu werden, schreibt die Täterschaft kontinuierlich den Code um und setzt verschiedenste Ausweichtechniken ein.

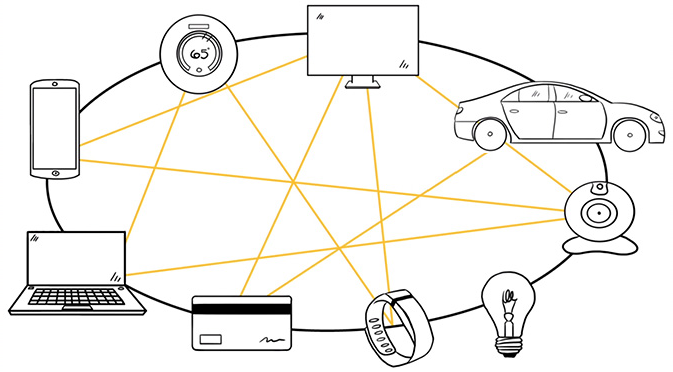

Internet of Things (IoT) – Norton by Symantec

Viele Geräte sind mittlerweile digital vernetzt. Das Internet der Dinge (IoT) hält zunehmend Einzug in unser Leben. Problemlos lassen sich die verschiedensten Geräte übers Internet bedienen und warten. So nützlich diese neuen Technologien auch sein mögen, sie bringen auch neue Sicherheitsrisiken mit sich. Was z.B. wenn der WIFI-Herzschrittmacher gehackt wird? Verschiedene Ereignisse zeigen, dass dem Thema Sicherheit in diesem Bereich noch zu wenig Beachtung geschenkt wird. Und dies sowohl auf Hersteller- wie auch auf Nutzerseite. Die smarten Geräte verfügen oft über keine oder nur unzureichende Schutzmechanismen und basieren häufig auf veralteter Software. Nutzer vernachlässigen oftmals elementarste Verhaltensregeln und ändern z.B. das Initialpasswort (welches in der Betriebsanleitung steht) nie oder sie spielen keine Updates ein. So ist es für die Täter einfach, die Geräte mit Malware zu infizieren und diese dann nach Belieben zu manipulieren.

Die digitale Vernetzung in unserem Leben nimmt rasant zu. Mit ihr steigt auch das Risiko, Opfer von Cyberkriminellen zu werden – oft mit gravierenden Konsequenzen. Je nach dem können die Schäden schnell in die Millionen gehen. Viele der Schäden sind nicht quantifizierbar, wie etwa verlorenes Kundenvertrauen oder der Reputationsverlust.

Risiken für Unternehmen: Cyberangriffe stellen neben operativen auch rechtliche Risiken dar. Beispielsweise der Verlust von geistigem Eigentum oder vertraulicher Geschäfts- und Kundendaten kann Bussen (Datenschutzverletzungen) oder Schadenersatzforderungen (Vertragsverletzungen) nach sich ziehen. Für Finanzunternehmen führt ein Cyberangriff des Weiteren zu Untersuchungen durch den Regulator. Dies bindet administrative Ressourcen, verursacht Kosten und führt zu einem Vertrauensverlust.

Risiken für Privatpersonen: Auch für Privatpersonen stellen Cyberangriffe ein Risiko dar, beispielsweise in Form von finanziellen Schäden, Verlust der Privatsphäre oder irreparabler Schäden wie z.B. eine unwiderruflich gelöschte Fotosammlung.

Cyber-Security ist Chefsache: Cyberangriffe stellen für Unternehmen ein strategisches Risiko dar. Es liegt in der Verantwortung der Geschäftsleitung, dass geeignete Massnahmen definiert und umgesetzt werden.

Defense in Depth

Definition: Unter Defense in Depth versteht man einen koordinierten Einsatz mehrerer Sicherheitsmassnahmen, um die Datenbestände in einem Unternehmen zu schützen. Die Strategie basiert auf dem militärischen Prinzip, dass es für einen Feind schwieriger ist, ein komplexes und vielschichtiges Abwehrsystem zu überwinden als eine einzige Barriere. (Quelle: www.searchsecurity.de)

Beispielsweise:

Hilfreiche Informationen für Private und Unternehmen

Melde- und Analysestelle Informationssicherung MELANI

Bedrohungen besser erkennen und aufhalten Cisco

Bleibe auf dem Laufenden über die neuesten Entwicklungen der digitalen Welt und informiere dich über aktuelle Neuigkeiten zu Studiengängen und Projekten.