Grundlagen Digital Risk Management

März 28, 2019

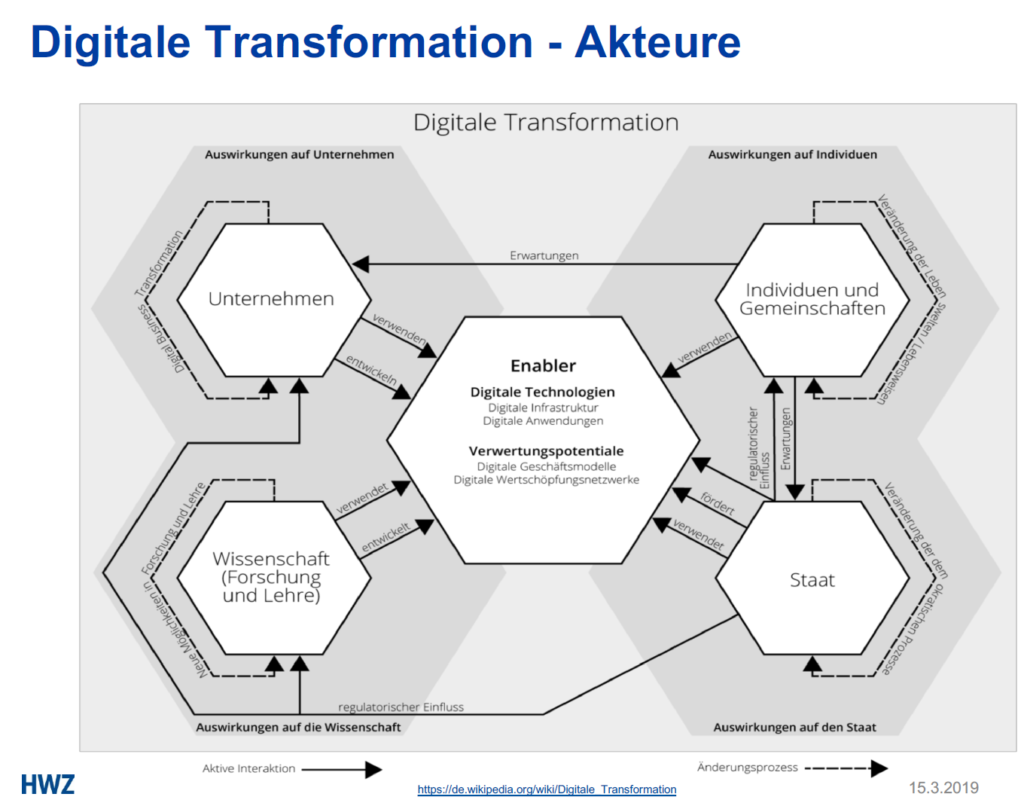

Immer mehr Unternehmen setzen sich mit dem Thema der digitalen Transformation auseinander. Unser Dozent zeigt uns die unzählig vielen Chancen auf, die sich damit ergeben. Doch es gilt auch die Risiken zu kennen und richtig damit umzugehen.

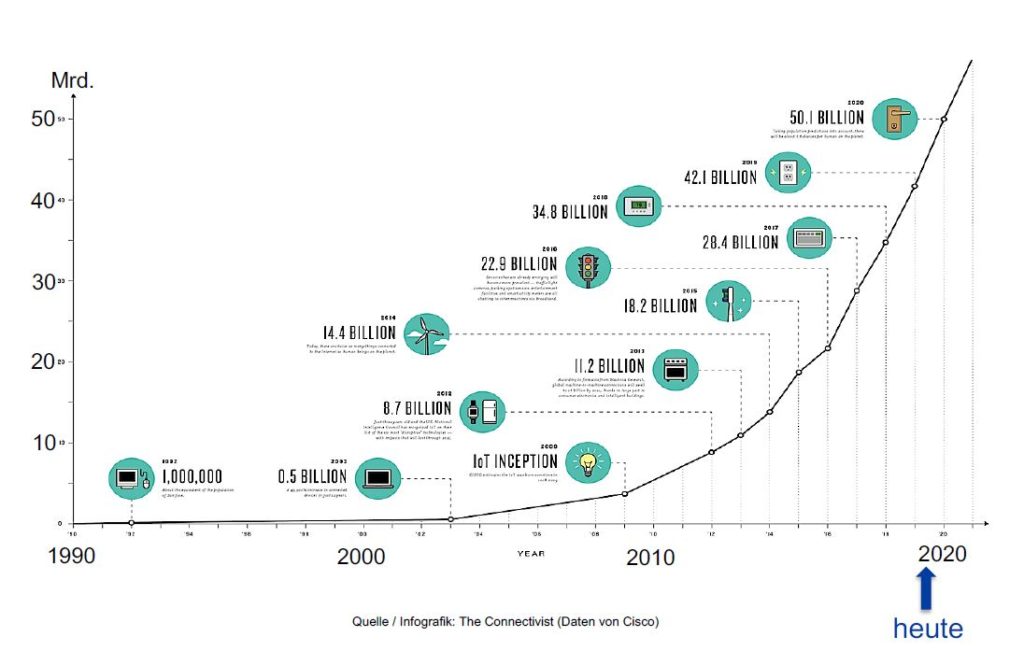

Die Digitalisierung macht vieles möglich. Doch wo stehen wir heute? In den Industrienationen ist das Internet zur Selbstverständlichkeit eines urbanen Lebens geworden. Die virtuelle Realität verschmilzt mit der analogen. Immer mehr Geräte sind mit dem Internet verknüpft und können sogar mitdenken. Sie unterstützen uns in vielen Bereichen und erleichtern uns das Leben. Technologische Trends wie Blockchain, virtuelle Realität, 3D-Printing, künstliche Intelligenz u.v.m sind von unserem Alltag nicht mehr wegzudenken. Durch die rasante Entwicklung des Internet of Things ergeben sich in naher Zukunft viele weitere unzählige Möglichkeiten.

Das Hauptziel des digitalen Riskmanagements ist es, digitale Risiken erkennen und beurteilen zu können und daraus allfällige Massnahmen abzuleiten. Da unser heutiger Alltag nicht nur beruflich sondern auch privat immer stärker vom Internet abhängig ist, ist es wichtig, mögliche Risiken zu kennen. Im Privatleben gibt es immer mehr Produkte mit Internetverbindung (Stichworte: Smartphone und IoT) und unsere Apps nutzen täglich das Internet. Im Beruf ist man immer mehr von digitaler Infrastruktur wie z.B. Cloud-Applikationen abhängig. Die digitale Transformation ist allgegenwärtig.

Die Kunst des digitalen Risk Managements ist es, sich nicht von blockierenden Sicherheitsanforderungen zurückwerfen zu lassen, sondern vielmehr die Risiken zu kennen und diese im Griff zu haben. Gemäss Ferdinand Kobelt gibt es drei Hauptherausforderungen bei der Digitalisierung:

Aus Sicht der Autoren können diese noch durch zwei weitere Faktoren ergänzt werden:

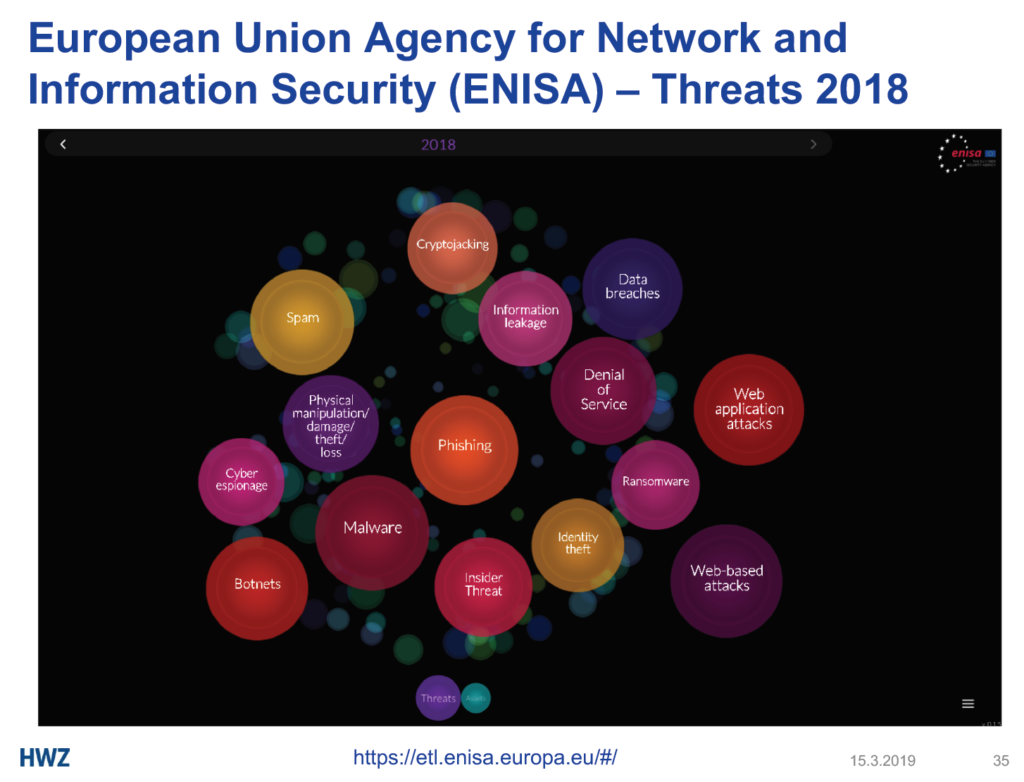

Im Jahr 2019 bestehen durch die zunehmende Vernetzung zahlreiche Risiken, denen unsere Computersysteme mehr oder weniger ausgesetzt sind. Die ENISA hat dazu eine interessante Infografik veröffentlicht:

Es ist klar, dass die genannten Risiken nicht für jedes Unternehmen bzw. Person im gleichen Ausmass zutreffen. Deshalb ist es wichtig, dass man sich der eigenen Risiken bewusst ist und auch eine Bewertung der Risiken vorgenommen wird. Phising ist vielleicht für den Computerunerfahrenen Schreiner ein grösseres Risiko als für den Informatik-Studenten. Erst wenn Risiken identifiziert, analysiert und bewertet wurden, wird dies jedoch im Detail ersichtlich.

Sobald man sich der potenziellen Risiken bewusst ist, kann man für Risiken, die als relevant bewertet wurden Gegenmassnahmen ergreifen. Dabei sind es oft einfache Massnahmen, die schon einen starken Schutz bringen. Als Beispiel: Auch im Jahr 2019 befinden sind Passwörter wie “12345” und “hallo” auf den Hitlisten der meistgenutzten Passwörter. Wer also starke Passwörter verwendet (möglichst viele Zeichen, nicht nur Buchstaben sondern auch Zahlen und Sonderzeichen) und für jeden Account ein anderes Passwort verwendet, hat also schon eine gute Sicherheitsgrundlage geschaffen. Zusätzliche Sicherheit bringt z.B. die 2-Faktor-Authentifizierung, die inzwischen viele Dienste standardmässig anbieten. Wer sich nicht alle Passwörter merken kann, kann beispielsweise auf einen Passwortmanager zurückgreifen. Jedoch birgt auch hier ein Sicherheitsrisiko, da alle Passwörter an einem zentralen Ort aufbewahrt werden.

Immer wieder werden Webseiten durch kriminelle gehackt und dabei oftmals auch Account-Daten gestohlen. In einigen Ländern gibt es in solchen Fällen eine Meldepflicht für Dienstleister, deren Datenbanken gehackt wurden. Auf der folgenden Webseite kann man überprüfen, ob die eigene E-Mailadresse von einem Identitäts-Leak betroffen ist: https://sec.hpi.de/ilc/search

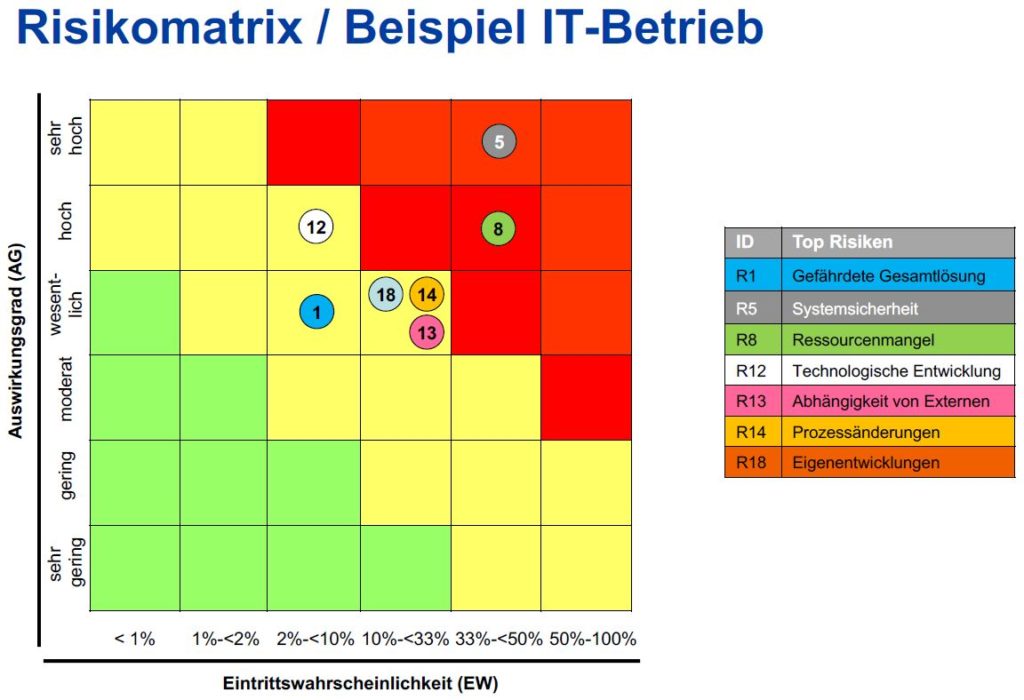

Risiko ist die Wahrscheinlichkeit, einen Schaden oder Verlust zu erleiden angesichts der Ungewissheit bezüglich der Konsequenzen von Handlungen, zukünftiger Ereignisse oder Umstände.

Kurz: Risiko ist eine Kombination von Wahrscheinlichkeit und Auswirkung.

Risikoszenarien haben immer eine Ursache und beschreiben daraus entstehende Auswirkungen. Risiken können in einem Matrix nach Eintrittswahrscheinlichkeit und Auswirkung eingestuft werden.

In den vergangenen 30 Jahren wurden viele verschiedene Regelwerke und Standards zum Risikomanagement entwickelt. Derzeit existieren weltweit über 80 Frameworks und Normen zum Risikomanagement. Alle diese Standards finden ihre Anwendung in verschiedenen Branchen wie Raumfahrttechnik, Medizin, Biochemie, Finanzindustrie oder Informatik.

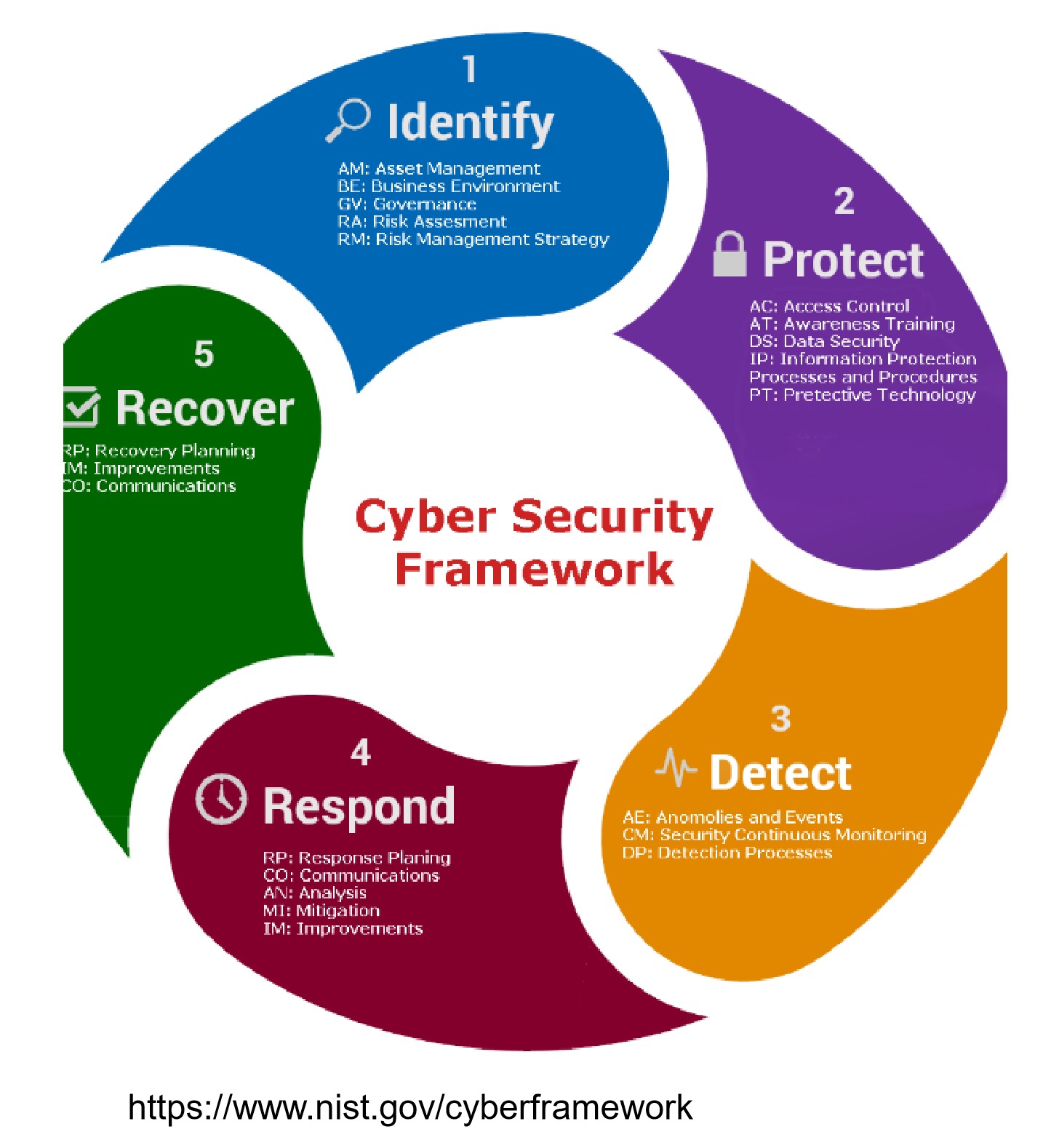

Im Unterricht nehmen wir das NIST-Framework genauer unter die Lupe, weil sich dieser Standard auf das Risikomanagement der Cyberrisiken fokussiert. Die US-Bundesbehörde National Institute of Standards and Technology (NIST) hat Ende 2013 die erste Version des Cybersecurity Frameworks veröffentlicht. Das NIST-Framework soll helfen, die IT-Infrastruktur effizient abzusichern und sich im Ernstfall korrekt zu Verhalten. Neben kritischen Infrastrukturen richtet sich das Cybersecurity Framework auch an US-Behörden und Firmen. Da die Sicherheitsempfehlungen einen allgemeingültigen, globalen Charakter haben, nehmen viele Länder oder Unternehmen die NIST-Empfehlungen als Basis für eigene.

Den Kern der Empfehlungen bilden die folgenden Punkte:

Den Kern der Empfehlungen bilden die folgenden Punkte:

Insgesamt ist dieser Standard allgemein gehalten und geht nicht allzu sehr in die Tiefe. So will das NIST sicherstellen, dass möglichst viele Einrichtungen mit verschiedenen Anforderungen von den Richtlinien profitieren. Das soll nun mit der im April 2018 veröffentlichten NIST-Framework Version 1.1 noch effektiver funktionieren. Aktualisierungen gibt es beispielsweise in den Bereichen Authentifizierung, Identität, der Offenlegung von Vorfällen und wie Unternehmen IT-Sicherheit in der gesamten Produktionskette sicherstellen können.

Das NIST empfiehlt Dienstleitungen von Drittanbietern sowie Hard- und -Software periodisch zu überprüfen. Schliesslich sind von Externen eingeschleppte Sicherheitslücken oft Einfallstore für erfolgreiche Angriffe. Eine Echtzeitüberwachung wäre an dieser Stelle natürlich noch effektiver.

Die meisten der digitalen Risiken die eintreten, haben Ähnlichkeiten mit bisher bekannten Risiken, mit denen wir bisher aus anderen Bereichen konfrontiert waren. In unserer neuen Cyber-Gesellschaft hat sich jedoch die Art und Weise, wie wir jetzt diesen Risiken ausgesetzt sind, grundlegend verändert. Eine der Herausforderungen in der Zukunft wird sein, dass der Mensch in der gesamten Kette als einzelnes Glied immer schwächer wird. Zum Teil bewusst aber sehr oft auch unbewusst.

Deshalb gilt es: Let’s manage the risks!

Bleibe auf dem Laufenden über die neuesten Entwicklungen der digitalen Welt und informiere dich über aktuelle Neuigkeiten zu Studiengängen und Projekten.