Vom Darknet… und zum Abschluss des CAS DRM17-1

Juli 10, 2017

Zum Abschlussnachmittag des CAS Digital Risk Management mit Marc Ruef (scip AG) und Ralf Hutter bloggt Charles Zaugg zum Thema Darknet sowie zum Unterrichtsende des CAS DRM17-1.

Das Darknet ist gemäss Marc ein Schlagwort welches oft genutzt, aber wenig verstanden wird! Dies kommt u.a. daher, dass nur wenige Personen den Weg ins Darknet gefunden haben und auch bereit sind darüber Auskunft zu geben. Journalisten schreiben scheinbar lieber voneinander ab ohne ihre Aussagen zu verifizieren. Dadurch hat sich in den letzten Jahren eine Unmenge von „Fehlinformationen“ verbreitet.

In den nächsten ungefähr 66 Minuten und mit enorm schneller Zunge, vermittelte uns Marc nun die Wahrheiten dazu. Zum Start präsentierte er mittels folgender Illustration den wirklichen Aufbau des Darknet.

Der «Eisberg» ist wie auf dem Bild ersichtlich in die drei Bereiche «Free», «Deep» und eben «Dark» unterteilt. Grundsätzlich ist es so, dass je tiefer wir ins «Netz» eintauchen, umso mehr steigen Komplexität und Aufwand für das Bewegen darin. Dabei wird der Komfort für die Sicherheit aufgegeben. Dies ist natürlich ganz im Sinne von Kriminellen und weniger der normalen Web-Clientel.

Wie ihr ja alle wisst, braucht es für einen Grossteil der Aktivitäten im Darknet den Tor-Browser. Im Darknet werden u.a. spezielle Peer-2-Peer-Netze betrieben, wo Informationen nur noch unter ausgewählten Personen ausgetauscht werden. Oder aber es gibt private Foren, wo man nur mit einer “Memberkarte” rein kommt, welche durch eine Freigabe eines Mitglieds ausgestellt wurde. Dies bedeutet, wenn man niemanden kennt, kommt man auch nicht rein. Ganz in der Tiefe findet man für die hoch illegalen Aktivitäten noch die temporären Chat-Server, welche kurzfristig aufgebaut und nach einer Transaktion wieder abgeschaltet werden.

Im Darknet werden sowohl legale als auch illegale Dinge angeboten. Da aber der Haupttreiber für die Computerkriminalität heute generell Geld ist, geht es im Darknet hauptsächlich um illegale Transaktionen. Scheinbar gestalten sich die Ermittlungen für Behörden dazu aus technischen, psychologischen und rechtlichen Gründen aber als besonders schwierig. Wobei die Technik dabei die kleinste Hürde bildet.

Im Auftrag diverser Auftraggeber wie z.B. Behörden (Strafverfolgung), Banken (Kreditkartenpreise) oder Spitäler (Preise für Patienteninformationen), verbringen Marc und seine Arbeitskollegen eine Vielzahl von Stunden im Darknet. Dabei arbeiten sie mit voller Konzentration und mit einer jeweils eigens kreierten fiktiven Person je nachdem in welchem Markt ermittelt wird. Dieser „Alias“ muss bis ins kleinste Detail (Aufwand für die Erstellung ca. 14 Tage) ausgearbeitet werden und dem Ermittler jederzeit präsent sein. Denn bei einem Fehler ist man raus!

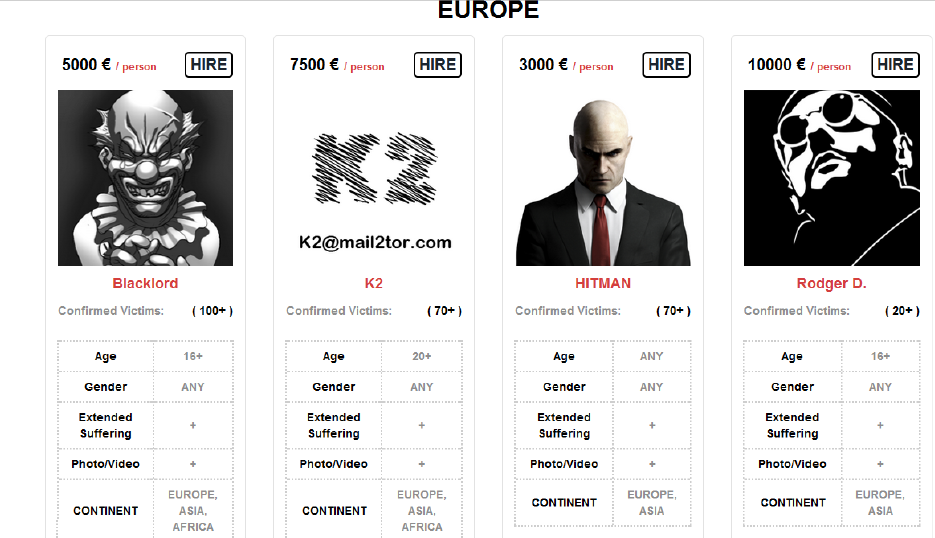

In folgenden kriminellen und geldgetrieben Hauptmärkten nahmen die Analysten der scip AG u.a. bisher aktiv teil:

Im Darknet gibt es nicht nur echte, sondern schienbar auch unechte Inhalte. So sollen viele Seiten oder Inhalte nur veröffentlicht werden, um zu provozieren und Journalisten anzulocken, welche den Inhalt danach zitieren und abbilden. Dies fällt besonders in den Bereich der Auftragsmorde.

Auch gibt es eine grosse Legendenbildung, die sogenannte Creepypasta. Hierzu werden häufig sehr brutale Geschichten verbreitet, welche sich bis jetzt noch nicht bestätigen lassen. Ein typisches Beispiel sind die sogenannten Red Rooms. In diesen speziellen Chat-Rooms soll mittels Live-Streams gesehen werden können, wie eine Person misshandelt, verletzt oder gar getötet wird.

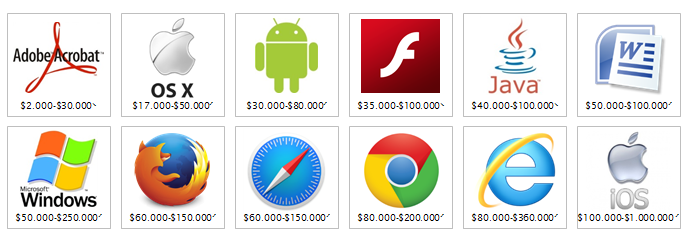

“Ein Exploit ist eine Software, die das Ausnutzen einer Schwachstelle teilweise oder ganz automatisiert”. Gemäss Marc ist die Entwicklung eines Exploits mit sehr viel Aufwand verbunden und es braucht einerseits enormes Verständnis für mögliche Schwachstellen und andererseits Wissen über die Eigenheiten des Zielobjekts sowie über die Gegenmassnahmen welche das Ausnützen der Schwachstelle verhindern könnten. Mittels einem gut programmierten Exploit, kann leider auch eine mässig IT-affine Person mittels “Doppelklick” den Angriff auslösen. Auch aus diesem Grund hat sich ein reger Handel mit Exploits entwickelt, mit den Marktteilnehmern “Entwickler, “Broker” und “Kunden”.

Zum Exploit-Handel gehören übrigens auch Bug Bounties. Diverse Unternehmen (z.B. Swisscom, Google, Facebook) bieten als Qualitätssicherung demjenigen eine Entschädigung an, der eine Schwachstelle meldet. Diese „Prämien“ machen aber nur einen Bruchteil der regulären Schwarzmarktpreise aus. Der Gegenwert eines Exploits orientiert sich u.a. an den folgenden sechs grundlegenden Eigenschaften:

Die scip AG hat aufgrund ihrer langjährigen Marktbeobachtungen sogar ein Modell entwickelt, um die Preise für Exploits vorauszusagen. Sie gehen dabei von einem 0-day Exploit aus, dessen Schwachstelle und Existenz noch niemandem bekannt ist. Er wird exklusiv und einmalig verkauft, bis die Schwachstelle gestopft ist. Sobald die Exklusivität verloren geht und/oder je mehr Wissen über die Schwachstelle bekannt ist, umso mehr verringert sich der Preis. Hierzu eine Übersicht der Preisbereiche für einige bekannte Software-Komponenten:

Gemäss Exploit-Markt Prognosen wird der Trend zum Wachstum im Exploit-Markt in den kommenden Jahren ungebrochen sein. Daher wird der Schutz der gefährdenden Systeme und der vertraulichen Informationen auch in Zukunft eine Herkules-Aufgabe bleiben, bzw. sich noch verstärken.

Nach dem spannenden Vortrag zum Thema Darknet und der Fragerunde, übernimmt Ralf Hutter das Zepter für den restlichen Teil des letzten Schulnachmittags.

Was gibt es zur mündliche Prüfung noch zu sagen?

Die mündliche Prüfung dauert 15 Minuten und der zu prüfenden Person sitzen zwei Experten gegenüber. Die Prüfung wird aufgezeichnet. Die Fragen der ersten ungefähren 10 Minuten sind Fragen zur Zertifikationsarbeit. Die restlichen 5 Minuten werden genutzt um Verständnisfragen (keine Wissensfragen) zum dozierten Inhalt des CAS DRM zu stellen. Nicht erscheinen oder Unpünktlichkeit werden nicht akzeptiert. Ralf gibt noch den Hinweis, dass es bei einem Blackout besser ist, einfach „weiter“ zu sagen, als irgend etwas zu erzählen was nicht gefragt wurde. Wichtig sind präzise Antworten ohne Herleitung.

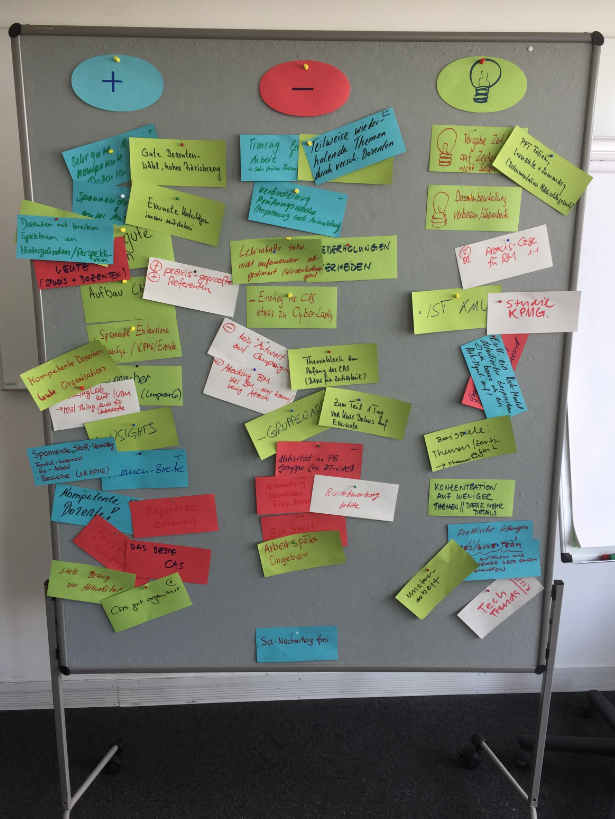

Resultate der Reflektion

Nach den Informationen zur mündlichen Prüfung durften die Anwesenden noch ihre Schlussstimmen zum CAS DRM abgeben. Es kristallisierte sich sofort heraus, dass wir Studierende doch sehr zufrieden waren mit den Dozenten und wohl auch eher zum Erstaunen von Ralf, auch mit dem „Hacking-Labor Nachmittag“.

Demgegenüber gibt es Optimierungspotential bei Absprache der Dozenten bezüglich des vermittelten Stoffes, so dass einzelne Themen nicht mehrfach angesprochen werden. Eine Verbesserung sahen wir auch bezüglich verbindlichen Vorgaben für die Zertifikationsarbeit.

Zum Schluss bedanke ich mich nochmals bei der gesamten Crew des CAS DRM17-1 für Ihre tolle Arbeit während der Studienzeit.

Bleibe auf dem Laufenden über die neuesten Entwicklungen der digitalen Welt und informiere dich über aktuelle Neuigkeiten zu Studiengängen und Projekten.