Cybersecurity and Digital Identities

März 8, 2017

Aus dem Unterricht des CAS Digital Finance berichtet Sven-Rainer Emme:

Cyber Security

Wir leben in einer stetig wachsenden digitalen Welt. Sie erleichtert uns das Leben in vielerlei Hinsicht, doch auf der anderen Seite lauern auch Gefahren. Hacker suchen nach Lücken im System, um sich auf diese Weise zu bereichern oder Schaden anzurichten. Das Thema Cyber Security wird somit immer wichtiger. Nachfolgend erhalten Sie einen kurzen Überblick über die wichtigsten Sicherheitsthemen, die in Fintech- und Digitalisierungs-projekten auftreten können, sowie die Grundlagen einer digitalen Identität.

Der neue Trend Crime as a Service (CaaS) und die wachsende Flut von Malware machen es immer riskanter sich ungeschützt in der IT-Welt zu bewegen. Trojaner versuchen auf fremde Systeme zuzugreifen und Identitätsdiebstahl steht auf der Tagesordnung. Auch Drive-by-Infections bergen Gefahren, indem man sich durch den Besuch einer Webseite mit schädlichem Code infiziert.

Hier setzt nun die Cyber Security an, um Ihre wichtigsten Assets (Daten, digitale Idenditäten, System Kontrolle und digitalen finanziellen Assets) zu schützen.

Massnahmen wie Access Management, Web Application Firewall, Identity Management, Intrusion Detection, Data Leakage Prevention, Malware und Virus-Detection, Endpoint Security, Encryption und Decryption, Mobile Security, Security information and event management sind wirksame Werkzeuge gegen den unbefugten Zugriff.

Digitale Identitäten

Wir haben immer mehr digitale Identitäten, um verschiede Zugangsberechtigungen zu erlangen. Im Durchschnitt sind es mehr als 30, wovon wir täglich ca. 18% nutzen. Sie erleichtern dem Nutzer das Leben, schützen die Privatsphäre, geben den Zugriff auf persönliche Daten und Inhalte können personalisiert werden. Auch für Firmen ergeben sich Vorteile, wie z. Bsp. Kunden Profile, Datensicherheit, User Experience und kostenpflichtige Inhalte.

Diese Identitäten gilt es jetzt entsprechend zu administrieren, um ein vertrauensvollen Identitäts-Ökosystem zu generieren. RBAC (Role-based Access Control) und ABAC (Attribute-based Access Control) sind hier die üblichen Varianten. RBAC basiert auf einer Rollenzuweisung während ABAC den Zugang über individuelle Regeln erlaubt.

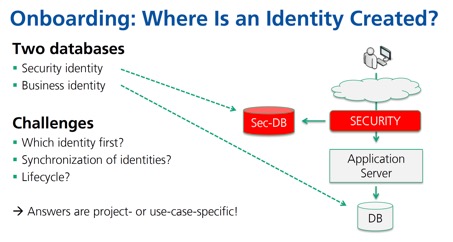

Bei Fintechs ist ein grosses Thema das Onboarding. Während für die Kunden natürlich der Komfort im Vordergrund steht, ist für die Unternehmen auch die Sicherheit und Regulation ein grosses Thema.

Gerade neue Unternehmen sollten sich zu Beginn sehr gut überlegen, wie sie ihren Kunden Zugang zu ihrem System geben. Spätere Änderungen sind meist aufwendig und schwer zu implementieren. Der Zugang sollte auf jeden Fall eine gute User-Experience beinhalten, da die Kunden komplexe Varianten eher meiden.

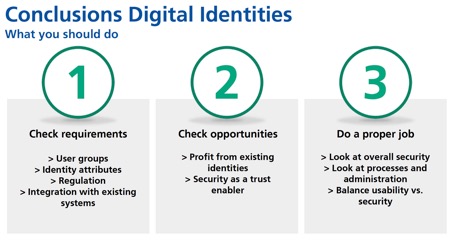

Fazit : Was sind also die wichtigsten Schritte?

Bleibe auf dem Laufenden über die neuesten Entwicklungen der digitalen Welt und informiere dich über aktuelle Neuigkeiten zu Studiengängen und Projekten.