Safer Surf

Oktober 27, 2017

Aus dem Unterricht des CAS Digital Finance 2017 berichtet Beat Hügli.

Praktisch täglich liest man in den Medien über Cyberangriffe und Sicherheitslecks bei Apps und IT-Anwendungen. Keine Firma kann sich heute dem Thema Cyber Security entziehen. Sobald sie mit dem Internet verbunden ist, muss sie sich um die Sicherheit ihrer Daten kümmern. Wer hier spart, kann grossen Schaden erleiden.

Besonders intensiv tobt der Cyberkrieg um digitale Identitäten. Identitätsdiebstahl ist zu einem Geschäftsmodell geworden. Passwörter und Login-Daten lassen sich teuer verkaufen an solche, die damit Business machen. Dabei machen wir den Schurken das Handwerk einfach: Wir benutzen oft das gleiche Login für mehrere Anwendungen. Je öfter eingesetzt, desto grösser die Angriffsfläche. Und es gibt einiges zu entwenden: Finanzwerte, persönliche Daten, Systemleistung, Systemkontrolle (bspw. Stromversorgung), Vertrauen, Reputation, Digitale Identitäten.

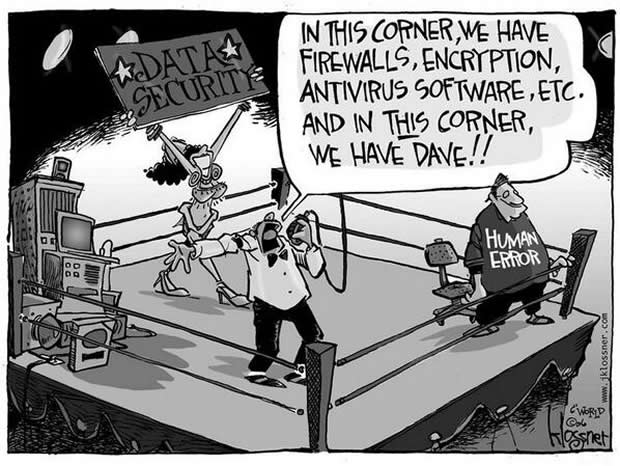

Entsprechend ist ein Wettrüsten rund um die Cyber Security auf beiden Seiten im Gang. Die „Bösen“ setzen ein: Virus, Malware, Trojaner, Ransomware (Erpressersoftware), Social Engineering. DDoS ist die gezielte Überlastung von Servern durch unzählige Anfragen. Ein solcher Angriff kann ebenfalls für erpresserische Absichten genutzt werden.

Die Guten antworten mit verschiedenen Sicherheitselementen: Digitale Signaturen (Zertifikat), digitaler Fingerabdruck („Hash“), Originaldokument kann nicht verändert werden, ohne dass sich die Signatur verändert; Qualifizierte Digitale Signatur (4 Aussteller): Prozess, der sicherstellt, dass Unbefugte keinen Zugriff auf das Zertifikat haben. Private-Public-Key. Root-Zertifikat, mathematisch wird sichergestellt, dass Root-Zertifikat nicht kopiert werden kann; Endpoint Security: Schutz des PCs des Endkunden (Kaspersky etc.). https ist eine verschlüsselte Verbindung ins Internet.

Auch innerhalb von Netzwerken lässt sich Cyber Security umsetzen: Audit log erstellt ein Protokoll von Aktivitäten mit dem Ziel, unerlaubte Aktivitäten zu identifizieren; verschlüsselte Ablage von Daten (die Frage bleibt: wie schütze ich den Schlüssel?); DLP (Data Leakage Prevention), bietet Schutz vor unbefugtem Herausladen von Daten; intrusion detection soll dafür sorgen, dass ich merke, wenn jemand unbefugt in meinem System aktiv ist.

Ein Problem bei der Überwachung von Aktivitäten im Netzwerk ist: Aktivitäten auf Computer können immer gut oder böse ausgeführt werden. Beispiel: Kopie von Daten kann gut (durch Administrator) oder böse (durch Hacker) erfolgen. Deshalb ist es schwierig für ein Überwachungssystem, die schädlichen Aktivitäten zu erkennen, ohne ständig (falschen) Alarm zu schlagen.

Cyber Security konzentriert sich heute auf die Zugangsinfrastruktur und Digitale Identitäten. Allen Internetnutzern vertraut ist die Authentifizierung über einen Login-Prozess. Die kann einfach erfolgen mit einem Benutzernamen und Passwort. Deutlich sicherer ist die Zwei-Faktor-Identifikation mit Strichliste, per SMS-Code, E-Mail-Aktivierung, Photo-TAN, Mobile-ID (hat zusätzliche Sicherheit im Gegensatz zu SMS), Fingerabdruck, Augenabdruck etc. Weit verbreitet ist heute auch der Einsatz von One-Time-Passwords: Der Server erkennt, in welchem Zeitfenster welcher Code auf dem Gerät angezeigt wird (Tongel, Mobile Authentificator).

Die Mehr-Faktor-Identifikation bietet zurzeit den stärksten Schutz. Es ist eine Kombination aus Wissen (Passwort), Haben (Mobile oder Tongel) oder Sein (Iris). Man geht davon aus, dass es sehr schwierig ist, alle eingesetzten Identitäten UNBEMERKT entwenden zu können.

Bleibt zum Schluss ein einfacher Rat, der ohne grossen Aufwand umgesetzt werden kann: Häufig das Passwort wechseln ist kontraproduktiv. Eine zu hohe Frequenz des (verordneten) Passwortwechsels führt bei Mitarbeitern dazu, einfache Passwörter zu verwenden oder die Passwörter aufzuschreiben. Das schwächste Glied in der Cybersicherheit bleibt der Mensch.

Der Mensch als schwächstes Glied

Bleibe auf dem Laufenden über die neuesten Entwicklungen der digitalen Welt und informiere dich über aktuelle Neuigkeiten zu Studiengängen und Projekten.